イージスWAFの特徴AEGIS WAF CHARACTERISTICS

NATO指定ベンダーへも供給される「イージス」です。

2015年3月31日、NATO加盟国のトルコ全土を襲ったサイバー攻撃による大規模停電を受け、「イージス」はNATO指定ベンダーへも供給を開始いたしました。

「イージス」はクラウドサービスによる防御システムであるため、お客さま側での機器購入・工事・運用・買い替えの必要がありません。

国立研究機関協業のテクノロジーを反映。

サイバー戦争最前線の性能を誇ります。

クラウドサービスであるため、お客様側での工事やサービスストップの必要がございません。

難読化された未知の攻撃、不正リクエスト、機密情報の窃盗、バックドア埋め込み等にも対応します。

イージスWAF防御範囲表

低コストで広範囲の攻撃を防御

セキュリティ対策製品にいくつかの種類が存在しますが、それらにはそれぞれの特徴や決められた守備範囲があり、適切な組み合わせでネットワークを構築することによって、初めてセキュリティレベルの向上を得ることができます。

本製品は、今までに培ったノウハウが蓄積された独自シグネチャを用いることにより、それらお互いにカバーしなければならなかった守備範囲をオールインワンで防御します。

- FW

- WAF

- IPS

- DoS?短時間に集中的な通信を行い、サーバ処理を過多に陥れ、通信障害を起こします

- ●

- X

- X

- ●

- ブルートフォースアタック?パスワード総当たり攻撃です

- ●

- X

- ●

- X

- SQLインジェクション?SQL(データベースへの命令文)へ違法に外部から別の命令文を差し込みます

- ●

- X

- ●

- ●

- クロスサイトスクリプティング?サイトを踏み台にされ、意図しない閲覧者誘導やダウンロードを行わせます

- ●

- X

- ●

- ●

- WEBスキャンアタック?ウェブサイトの脆弱点を探る通信です

- ●

- X

- X

- X

- ルートキット攻撃?侵入痕跡を隠蔽しながら働くマルウェアにより「ルート権限」を乗っ取ります

- ●

- X

- ●

- ●

その他の防御範囲

- クロスサイトリクエストフォージェリ

- ●

- パラメータ不正改竄(導入システムに沿ったシグネチャのカスタマイズが必要)

- ▲

- ディレクトリトラバーサル

- ●

- HTTPヘッダインジェクション

- ●

- クリックジャッキング

- X

- シグネチャでは防御が難しい攻撃対応(何らかの脆弱性を探すスキャンの検出は可能)

- ▲

- セッション・ハイジャック

- X

- XMLインジェクション

- ●

- OSコマンドインジェクション

- ●

- フォースブラウジング(フォースブラウジングを試行するスキャンを検出可能だが、 原則サーバー側での根本対処が基本となる)

- ▲

- パスワードリスト(パスワードリスト型攻撃を行った際の抑制は可能)

- ▲

- 月次レポートをご提出します

- 新脆弱性対応頻度:シグネチャの更新は毎日チェック

- 導入時レスポンス影響:ほぼなし(通常時CPU負荷1%未満)

- Google社削除請求案件にても著名な法律顧問事務所がバックアップ

競合性能比較

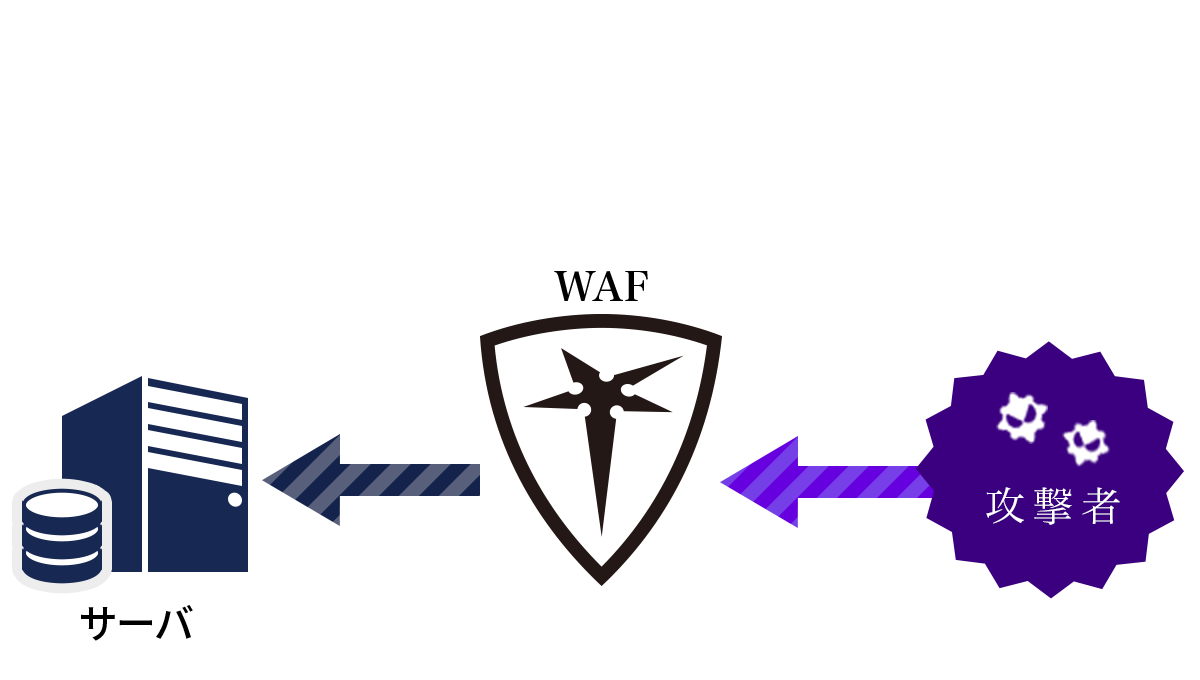

従来型WAF

アプライアンス型

物理的に機器を設置して防御を行う

(例 Check Point, Palo Alto FortiGate etc.)

- 導入/運用に高額なコストがかかる

- 機器のダウン=サービスストップのリスク

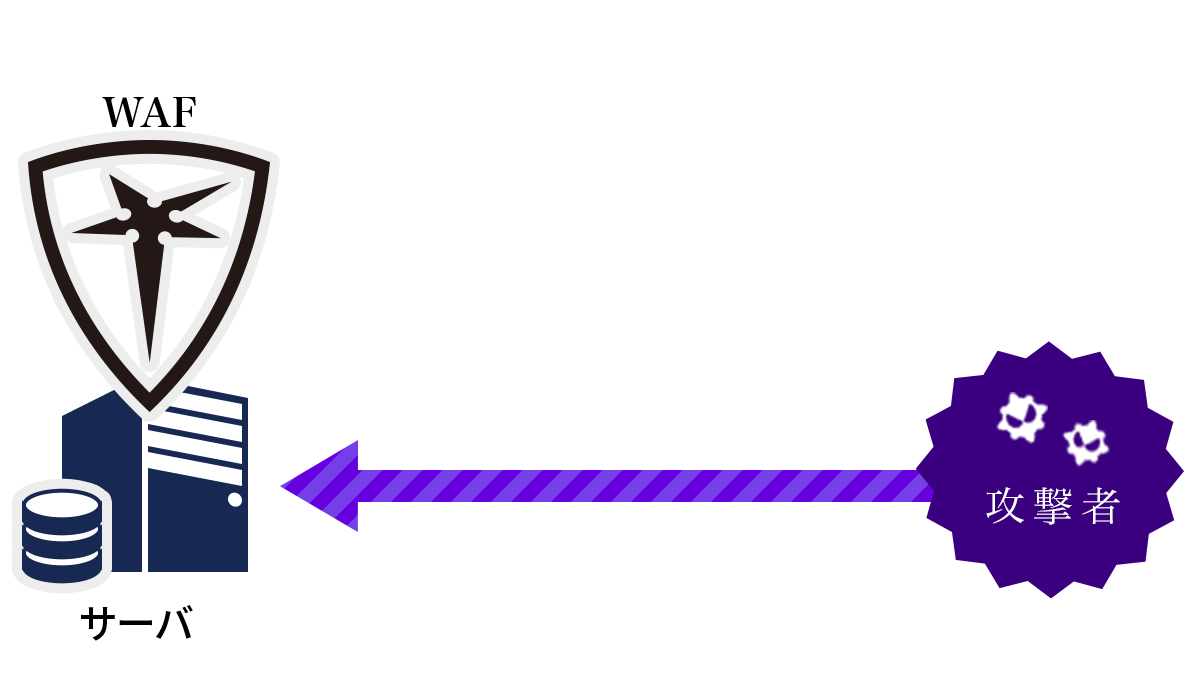

クラウド型WAF

イージスWAF

(サーバセキュリティタイプ)

イージス監視センターから遮断命令を出す

(エージェント連動型)

- 通信経路上に分析エンジンを置かない

- サービスストップ無し/ウェブ閲覧速度低下無し

従来型WAF

ホスト型

サーバーへソフトウェアをインストールし防御を行う

(例 Trend Micro etc.)

- アタックを受けた際にCPUに対する負荷がかかり、サーバの速度遅延などの危険性がある

クラウド型WAF

イージスWAF

(DDoSセキュリティタイプ)

イージスWAFセンターを経由させて防御を行う

(DNS切り替え型)

- NSの切り替えのみで導入可能

- DDos攻撃にも対応

イージスWAF概要図

サーバセキュリティタイプ

-

- アクセス

- ユーザ/サイバー攻撃者によってアクセスされると、ログを作成します。

サイバー攻撃は通常、単一の攻撃では成立しません。

-

- ログ送信

- リアルタイムにログ情報を送信します(暗号化通信による)。

-

- イージスWAFによるログ情報のチェック

- 攻撃であるかの判断・判定を行います。

ログデータは5日間でデリートします。

-

- 遮断指示

- 悪意のあるアクセスだった場合に即座に遮断指示をエージェントへ通知します。

-

- サイバー攻撃を攻撃を遮断

- サイバー攻撃を仕掛けたIPアドレス、シグネチャパターンといった攻撃者情報をIptablesへ自動で追加することで、今後の攻撃も防ぎます。

-

- 新たな攻撃攻撃者をIptablesへ自動で追加

- 攻撃者のIPアドレスからの攻撃、攻撃シグネチャパターン解析による防御を続けます。

-

- サイバー攻撃元のIPアドレスをシェア

- 新たなIPアドレスからの攻撃、新たなシグネチャパターンの攻撃は、契約ユーザー全ての遮断ルールへ即座にシェア致します。進化し続けるシステムです。