セキュリティブログ

感染の2/3は日本:ホテルのWi-Fiを標的にしたマルウェア攻撃「ダークホテル」

2014.11.25

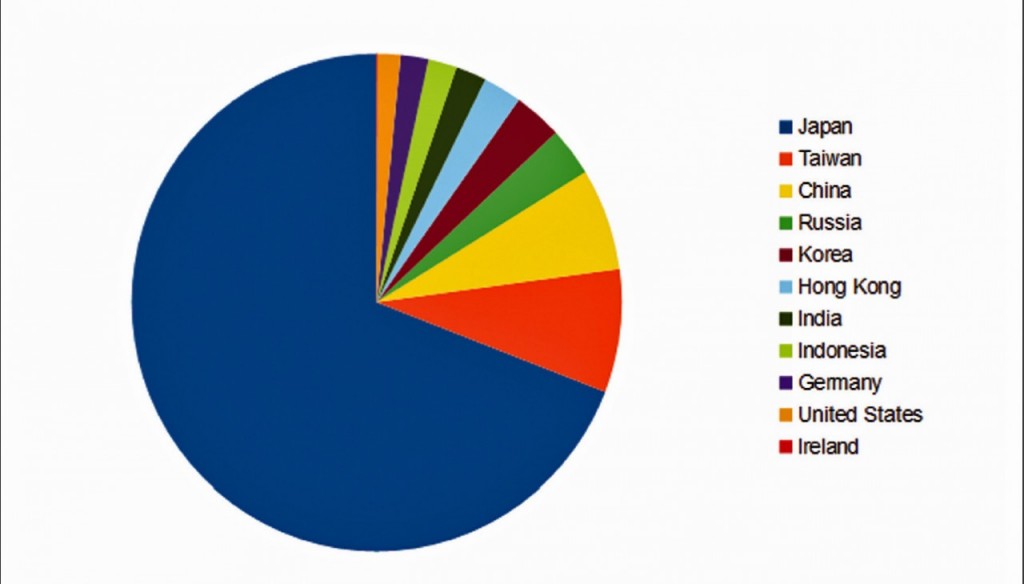

Kaspersky Lab社による詳細な報告(PDF)によれば、P2P経由でDarkhotelマルウェアに感染した件数の多い上位5カ国は、日本、台湾、中国、ロシア、韓国となっている。Darkhotel攻撃の標的となった数の統計は困難だとしているが、インドが最多という推計も掲載している。

※WIRED.jpさんより

これは結構クリティカルな事象が発表されております。

本家カスペルスキーさんのサイトによる情報は以下(こないだお会いしたときは一言も。。。)

感染のしくみ

Darkhotelを用いた攻撃は、高級ホテル内のプライベートで安全とされているネットワークやシステムに侵入しそれらを感染させ、数年にわたり活動を継続しています。感染のしくみは、宿泊者がチェックイン後、ホテルのWi-Fiに接続を試みると、まずログイン画面を表示し名前と部屋番号の入力を求めます。宿泊者が指示に従って情報を入力してログインするとGoogle Toolbar、Adobe FlashやWindows Messengerといったツールのアップデートに見せかけたDarkhotel攻撃のバックドアのインストールが求められます。

攻撃者は、マシンにダウンロードさせたバックドアから、標的の地位や人物を選別し、さらに高度なツールをダウンロードさせるかどうかを判断します。それらの中には、システムと導入されているセキュリティソフトの情報を収集する「Karba」というトロイの木馬やデジタル署名された巧妙なキーロガーが含まれるほか、Firefox、Chrome、Internet Explorerといったブラウザーに保存されているパスワードやGmail Notifier、Twitter、Facebook、Yahoo!、Googleなどのログイン情報をはじめとした個人情報を窃取するモジュールも備えています。

標的となった人物のマシンが感染した場合は、その中に保存されている企業の知的財産といった機密情報が盗まれます。攻撃が完了すると、攻撃者は利用したツール類をホテルのネットワークから取り除き、そのまま潜んで次の標的が現れるのを待ちます。

Darkhotelの罠を避けるために

旅先では、たとえホテルのプライベートなネットワークであっても、危険は潜んでいると認識すべきです。Darkhotelは攻撃の手法が進化していることを示す一例であり、価値の高い情報を保持している人はいとも簡単にDarkhotelや類似した攻撃の被害者になり得ます。Kaspersky Labは、被害を避けるために次のことを推奨します。

- 公共のWi-Fiやそれに準ずるものにアクセスする際は、信頼できるVPN接続を使用する

- 旅先でのソフトウェア更新には常に警戒し、インストール時には適切なベンダーが保障したインストーラーであることを確認する

- 質の高いインターネットセキュリティソフトウェアを選び、基本的なアンチウイルス保護だけでなく、新たな脅威に事前に対処できる製品をインストールする

古くから言われる「無料wifiは安全ではない」というお話です。

やはりセキュアなVPN接続を面倒でも都度行っていく必要があるでしょう。

「インターネットを便利に使い過ぎない」ことの重要性を考えたいと思います。